内网渗透之 Teamviewer隧道

0x01 关于teamviewer1

一款优秀的远控工具,通信数据全程加密,用户量也非常庞大,想必大家早都用烂了,这里就不多废话了,咱们直奔主题...

0x02 此次实验环境:1

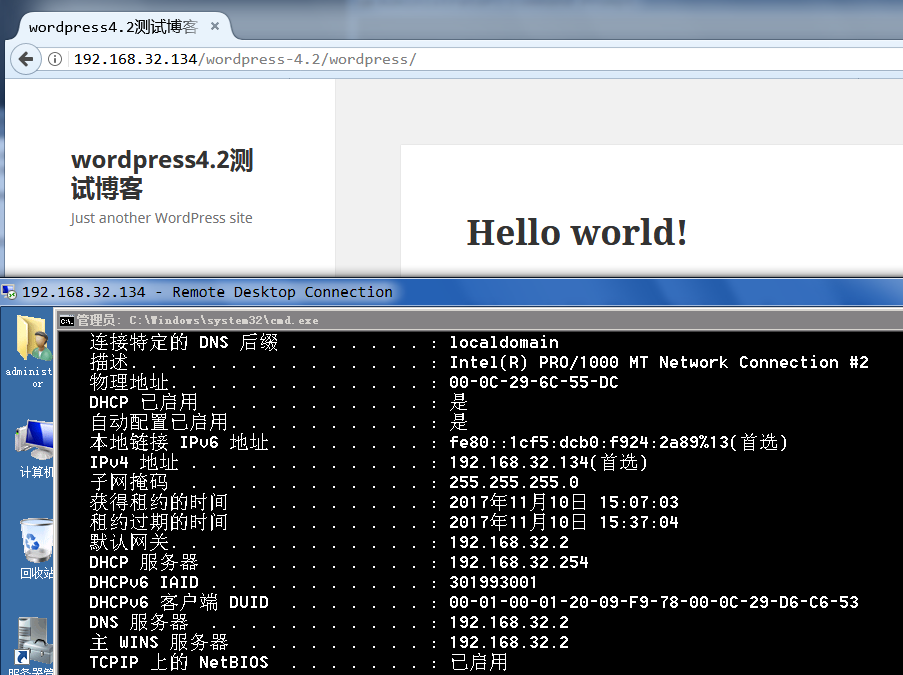

2win2008R2cn ip: 192.168.32.134 假设为目标内网中的一台已控win服务器,已装好teamviewer且为启动状态,vpn功能也已打开

win7en ip: 192.168.3.17 假设为自己本地内网中的一台普通win机器,已装好teamviewer且为启动状态,vpn功能也已打开

0x03 想实现的最终目的1

2

3通过teamviewer自带的vpn功能,对目标内网进行渗透

想在目标win2008R2cn和本地win7en之间通过teamviewer搭建一条专有通道,方便对目标内网进一步渗透

即通过teamviewer 实现简易的 '双内网'通信

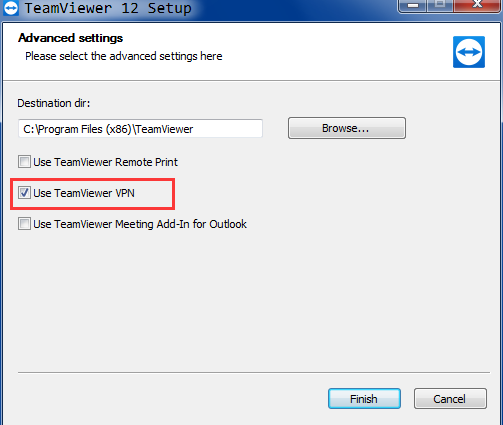

0x04 在两端机器上安装好teamviewer,务必记得安装时,选择’高级’安装,把’vpn功能’都勾选上,主要就是用这个功能

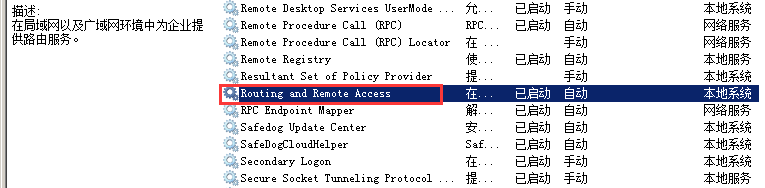

0x05 到两端机器上把 ‘远程路由访问’ 服务都打开

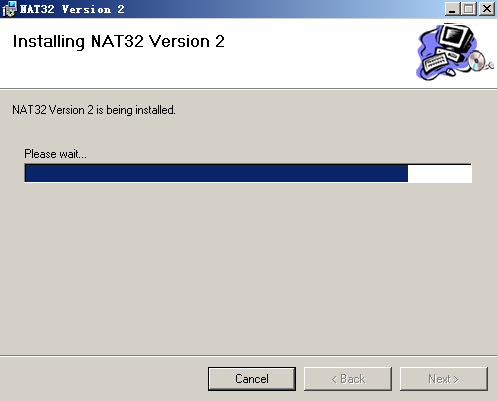

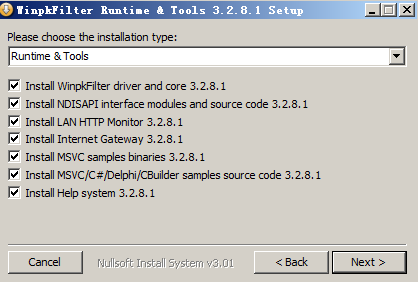

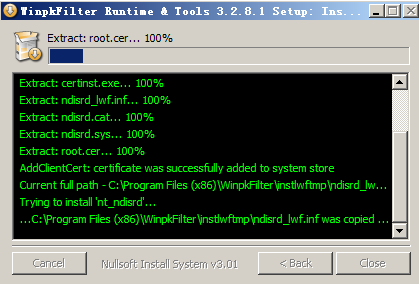

0x06 到目标win2008R2cn机器上安装好’nat32v2’和’winpkflt’

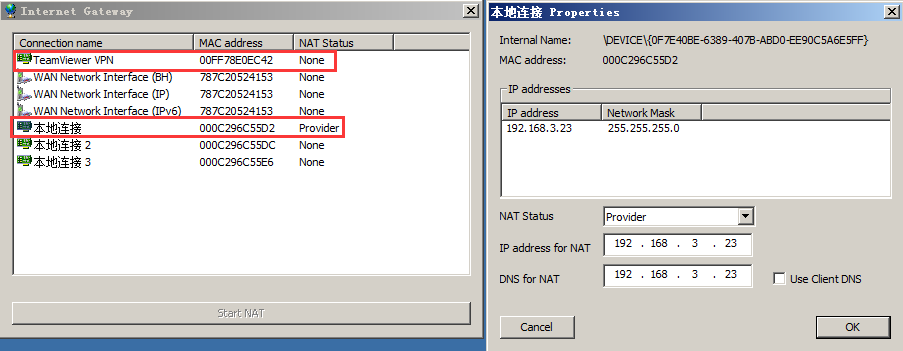

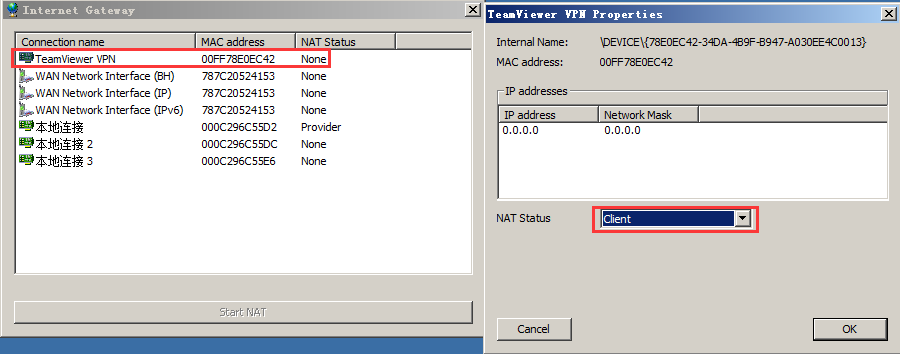

0x07 接着,简单配置下winpkflt,双击’本地连接’,NAT Status选择’Provider’,点击’ok’,之后再双击’TeamViewer VPN’,NAT Status 选择’Client’点击’ok

0x08 在win7en上连接win2008R2cn的teamviewer,务必要注意这里,选择使用vpn连接,连接成功就会分给你个ip,其实就相当于vpn’网关’

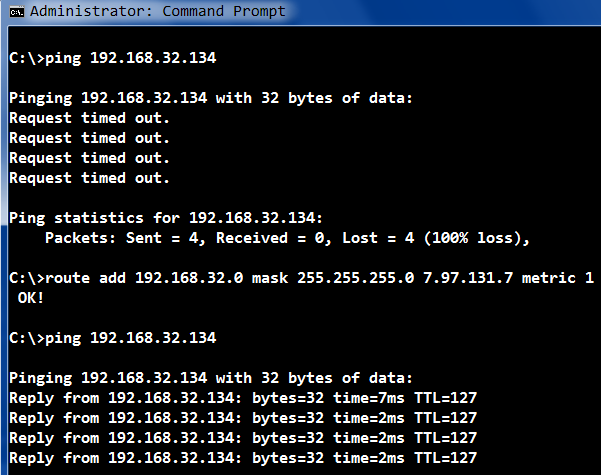

0x09 紧接着在win7en上添加一条指向对方内网的路由,不知道你是否想起了msf中的route功能,其实都大同小异,只不过,这个更加稳定可靠,而且teamviewer全程加密1

2route add 192.168.32.0 mask 255.255.255.0 7.97.131.7 metric 1

route delete 192.168.32.0 用完后删掉该指向即可

0x10 就是这个讨厌的框只要连上就会一直在,不会逆向的苦逼,搞不掉它,很容易被发现,总不能每次都大半夜趁管理员不在的时候搞吧,所以说,只能必要的时候搞搞,或者企业内部正常需求用用

小结:

除了渗透之用,其实,脑袋快的朋友可能早已经想到了,我们一样也可以通过这种方式来翻墙,而且全程数据加密,稳定,不知比ss要强多少倍,这里纯粹就是抛砖引玉,以此衍生出来的东西,才更有价值,没完,待续…