针对 Win 的入侵日志简单处理

0x01 前言

入侵日志处理作为后渗透环节的重要组成部分,可能很多朋友在实际渗透中,对它貌似都并不怎么上心[ 但这确实又很重要 ],利用win带的 wevtutil 日志管理工具[win 7以后自带,03之前的系统就不说了吧,大家都很熟悉了]可以很方便[‘不过,有点儿太方便了’]的帮我们处理一些敏感的系统安全类日志,既然要涉及到系统的安全审计,’管理员权限’ 自然是少不了的:1

2

3

4

5

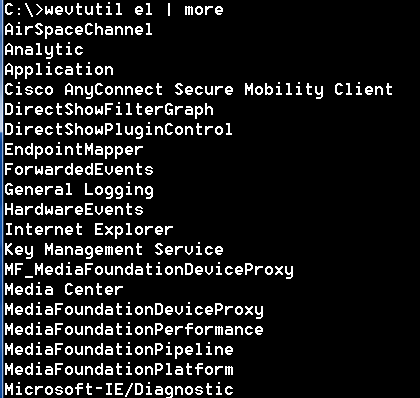

6# wevtutil el | more 查看系统日志列表项

# wevtutil cl "windows powershell" 清除powershell日志

# wevtutil cl "security" 清除系统安全日志

# wevtutil cl "system" 清除系统日志

# wevtutil cl "application" 清除应用程序日志

……

0x02 第一种,利用常规for循环 一句话清除所有系统日志:1

# for /F "tokens=*" %a in ('wevtutil.exe el') DO wevtutil.exe cl "%a"

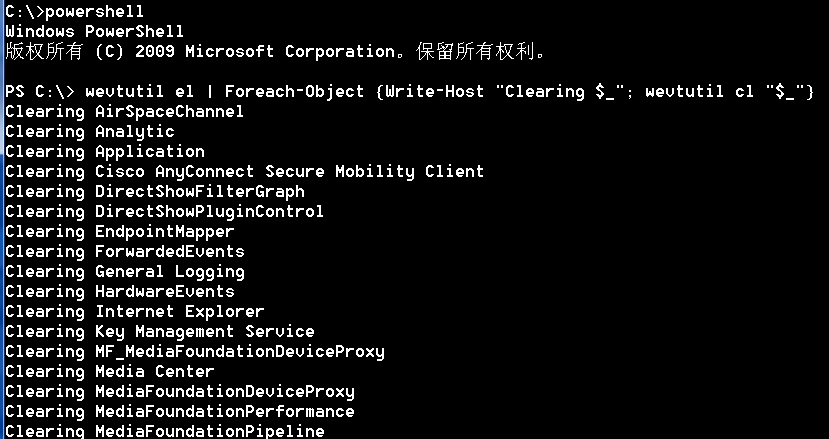

0x03 第二种,如果你弹回来的是一个ps的shell,也可直接用ps来批量删日志:1

PS C:\> wevtutil el | Foreach-Object {Write-Host "Clearing $_"; wevtutil cl "$_"}

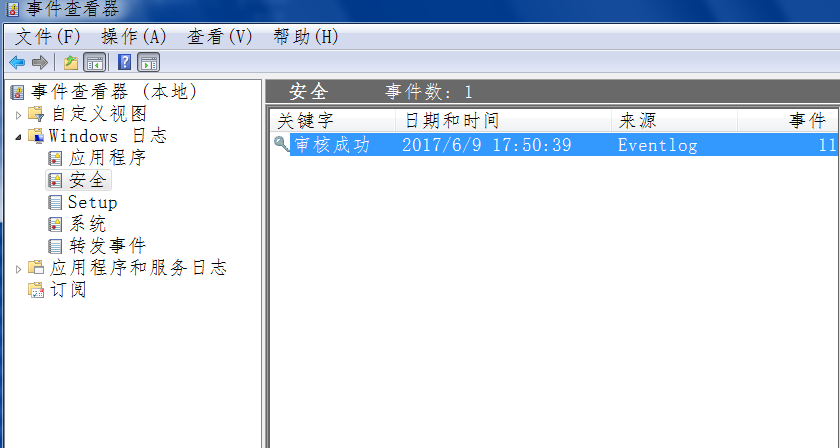

0x04 删完之后你会发现整个世界瞬间就安静了,是的,没错,直接整个全部清空,简单粗暴,尼玛……可能wevtutil里面还有一些可以筛选日志的选项是我暂时还没发现吧,后期看到了再陆续补充上来,实在不行就只能自己写脚本了[也许powershell会是个不错的选择]

0x05 后期补充

说到powershell,前几天突然就让我发现了一个老外的博客上利用powershell来bypass掉win日志服务的好方法,嘿嘿……后续我会单独拿出来说明 ^_^

0x06 更多待续中……

后话:

需要说明的是,删日志肯定不是个好习惯[傻x也知道,你的系统刚刚经历了什么,’极易’,’非常’,’很快’被发现],直接强行停止系统的各种日志或者审计服务也不太好[有时候可能会造成依赖日志服务的一些服务工作不正常,还是容易被发现],相比之下,直接替换伪造成正常的操作日志似乎暂时更靠谱一些[就这一点来讲,linux就’做’的很不错,’sed’ & ‘grep’ 绝逼是个好东西,你值得拥有],但苦于自己又没有琢磨出win下非常好的日志替换方案[也许是自己比较笨,powershell这么牛逼,它也许可以帮我们做到,正在学习中……后期如果好的方案再更新上来吧],不要问我为什么不用别人写好的脚本[嘿嘿……’那可能是个美丽的错误’],如果表哥们有其它的更好的方法,希望也能告诉小弟一声,小弟感激不尽